windows远程桌面漏洞修复教程(CVE-2019-0708)

目前,在微软的Windows XP、Windows 7、Windows server 2003、Windows server 2008、Windows server 2008 R2的操作系统版本上存在高危漏洞,利用该漏洞可以进行类似勒索病毒(如Wannacry)攻击,威胁大量用户计算机和服务器的安全1。我们建议老师和同学们检查您自己的电脑并安装补丁。

Windows 8、Windows 10不受此漏洞影响,无需担心。

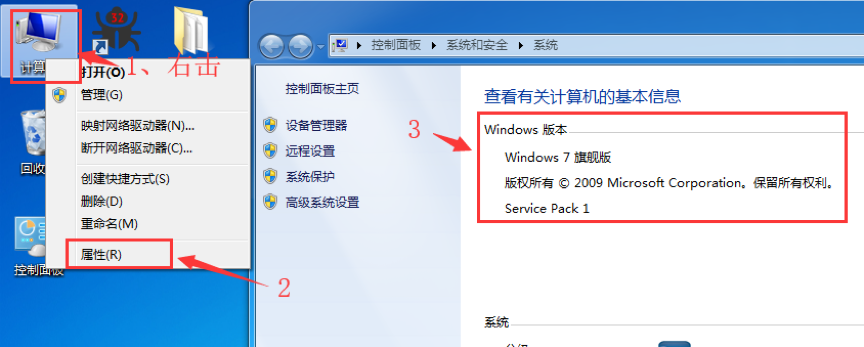

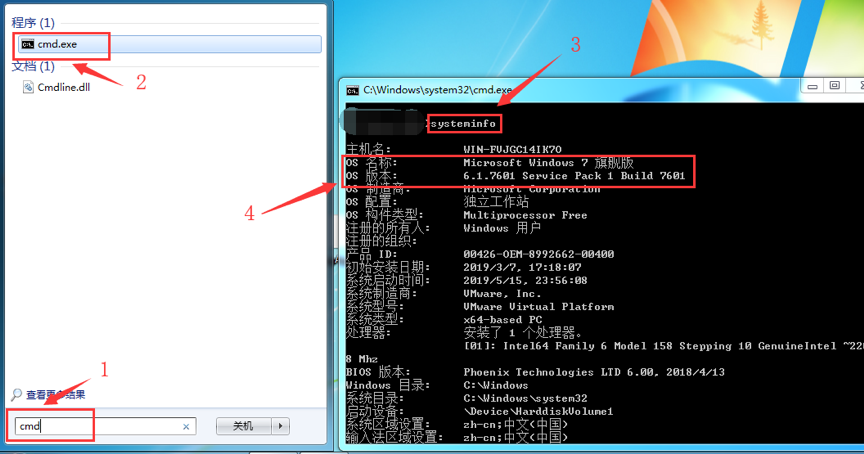

(一)检查操作系统版本:

方法一:右键点击计算机 –> 属性:

方法二:开始 –> 输入”cmd” –> 回车 –> 输入 “systeminfo” –> 回车:

(二)安装补丁

如果您的操作系统是版本在下面的列表当中,那么你就需要安装漏洞补丁了,根据您的系统版本下载相应的补丁2:

| 操作系统 | 版本号 | 补丁下载地址 |

|---|---|---|

| Windows 7 | Windows 7 for 32-bit Systems Service Pack 1(win7 32位系统) | 点击下载 |

| Windows 7 for x64-based Systems Service Pack 1(win7 64位系统) | 点击下载 | |

| Windows Server 2008 | Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation) | 点击下载 |

| Windows Server 2008 for x64-based Systems Service Pack 2 | 点击下载 | |

| Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation) | 点击下载 | |

| Windows Server 2008 R2 for x64-based Systems Service Pack 1 | 点击下载 | |

| Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation) | 点击下载 | |

| Windows Server 2008 for Itanium-Based Systems Service Pack 2 | 点击下载 | |

| Windows Server 2008 R2 for Itanium-Based Systems Service Pack 1 | 点击下载 | |

| Windows XP | Windows XP SP3 x86 | 点击下载 |

| Windows XP Professional x64 Edition SP2 | 点击下载 | |

| Windows XP Embedded SP3 x86 | 点击下载 | |

| Windows Server 2003 | Windows Server 2003 SP2 x86 | 点击下载 |

| Windows Server 2003 x64 Edition SP2 | 点击下载 |

如果您使用360安全卫士,那么您也可在360安全卫士中手动使用“漏洞修复”功能来自动安装漏洞补丁。

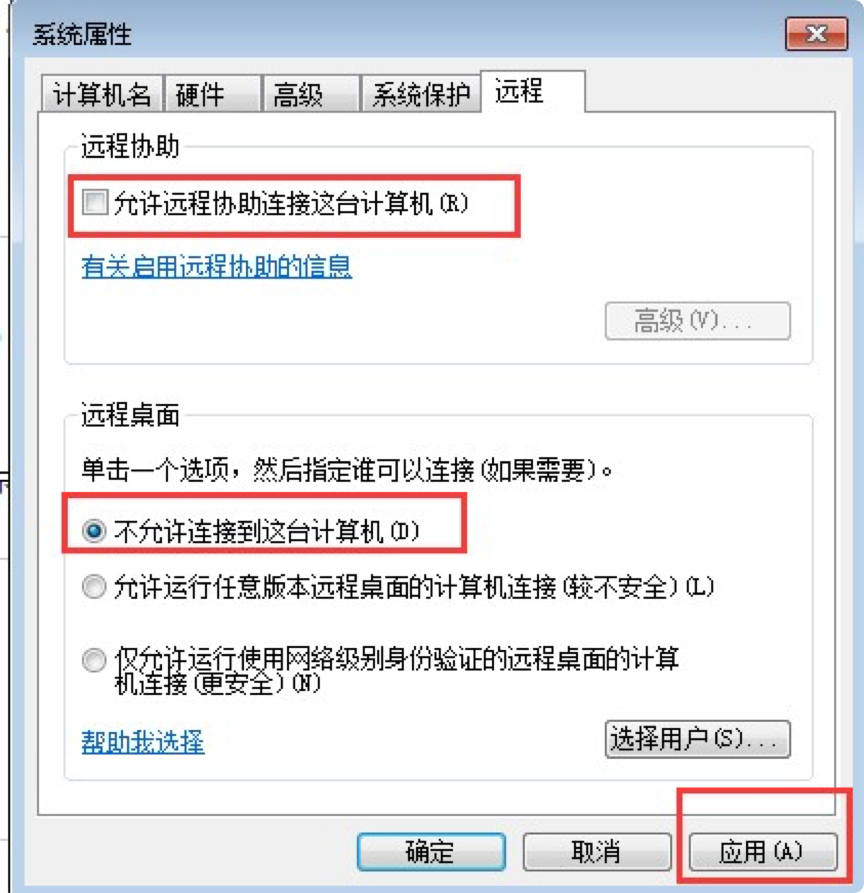

(三)临时解决方案

如果您暂时无法更新系统,那么建议关闭远程桌面服务。例如,在Windows7当中,点击:控制面板–>系统和安全–>系统,找到 “远程设置”,进行如下设置:

云南大学信息技术中心,2019年5月16日

注释:

-

危险程度:高危漏洞。CVE-2019-0708(漏洞编号)漏洞危险系数极高的远程代码执行漏洞,此漏洞是预身份验证,无需用户交互。当未经身份验证的攻击者使用RDP(Remote Desktop Protocol,远程桌面协议)连接到目标系统并发送特制请求时,可以在目标系统上执行任意代码,然后攻击者可以安装程序、查看、更改或删除数据或创建具有完全用户权限的新帐户(管理员级别)。漏洞官网:https://support.microsoft.com/zh-cn/help/4500705/customer-guidance-for-cve-2019-0708 ↩

-

微软官方最新发布修补漏洞程序网址:Windows XP、Windows server 2003:(https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708)。Windows 7、Windows server 2008、Windows server 2008 R2:(https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708) ↩